از انواع "حمله سایبری" چه میدانید؟

هر نوع حمله از یک کامپیوتر و یا شبکهای از کامپیوترها به یک و یا شبکهای از کامپیوترهای دیگر، یک حمله سایبری است.

کد خبر :

۸۶۰۶۷

بازدید :

۹۲۸۵

بر اساس تعریف کلاسیک به هر نوع تلاش برای دستیابی به اطلاعات خصوصی و محرمانه و یا اختلال ایجاد کردن در شبکههای کامپیوتری حمله سایبری میگویند. به عبارت سادهتر هر نوع حمله از یک کامپیوتر و یا شبکهای از کامپیوترها به یک و یا شبکهای از کامپیوترهای دیگر، یک حمله سایبری است.

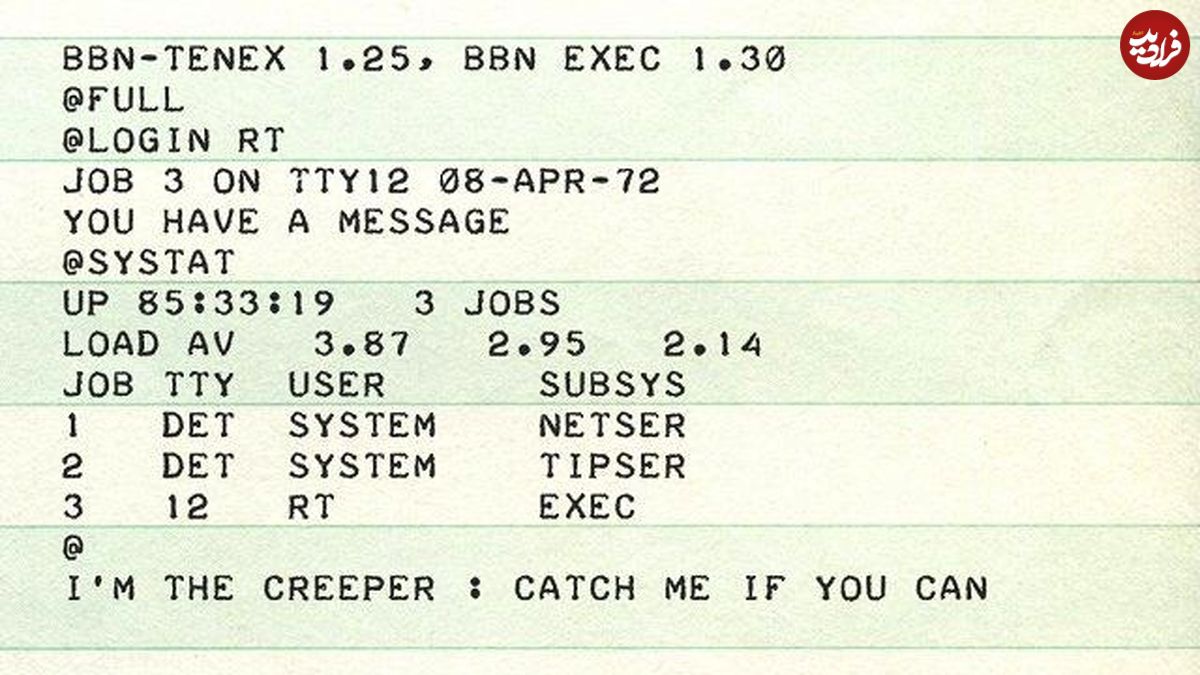

گفته میشود که باب توماس (Bob Thomas) در سال ۱۹۷۱ اولین حمله سایبری را انجام داد. حملهای که با مقیاس حملههای سایبری این روزها چندان حمله محسوب نمیشود. او برنامهای نوشته بود که خود را تاکثیر میکرد و روی کامپیوتر قربانی عبارت "I'M THE CREEPER: CATCH ME IF YOU CAN" به معنی "من خزنده هستم: اگر میتوانی مرا بگیر". این چند خط کد به Creeper معروف شد.

گفته میشود که باب توماس (Bob Thomas) در سال ۱۹۷۱ اولین حمله سایبری را انجام داد. حملهای که با مقیاس حملههای سایبری این روزها چندان حمله محسوب نمیشود. او برنامهای نوشته بود که خود را تاکثیر میکرد و روی کامپیوتر قربانی عبارت "I'M THE CREEPER: CATCH ME IF YOU CAN" به معنی "من خزنده هستم: اگر میتوانی مرا بگیر". این چند خط کد به Creeper معروف شد.

او بعد از انتشار وسیع این کد در شبکه ARPANET که میتوان از آن به عنوان پدر/مادر اینترنت فعلی نام برد، برنامه دیگری ساخت که میتوانست Creeper را پیدا و حذف کند. گفته میشود این برنامه نیز یکی از اولین برنامههای ضدویروس بود.

با توجه به حملههای سایبری امروز Creeper تنها یک برنامه مزاحم بود که یک پیغام را نمایش میداد، اما این روزها ما با حملههایی رو به رو هستیم که در صورت آماده نبودن برای برخورد با آنها ممکن است کار به از دست رفتن جان انسانها بیانجامد، حملههای بسیار گستردهتر، پیچیدهتر و خطر آفرینتر.

برای انجام حملههای سایبری روشها و راه کارهای گوناگونی وجود دارد، اما شاید بتوان اکثر حملههای سایبری را در هشت نوع دسته بندی کرد:

با توجه به حملههای سایبری امروز Creeper تنها یک برنامه مزاحم بود که یک پیغام را نمایش میداد، اما این روزها ما با حملههایی رو به رو هستیم که در صورت آماده نبودن برای برخورد با آنها ممکن است کار به از دست رفتن جان انسانها بیانجامد، حملههای بسیار گستردهتر، پیچیدهتر و خطر آفرینتر.

برای انجام حملههای سایبری روشها و راه کارهای گوناگونی وجود دارد، اما شاید بتوان اکثر حملههای سایبری را در هشت نوع دسته بندی کرد:

بدافزار (Malware)

عبارت Malware کوتاه شده MALicious softWARE به معنی نرمافزار مخرب است که در فارسی به آن بدافزار گفته میشود.

بدافزار در واقع یک تکه کد مانند هر نرمافزار دیگری است که توسط یک یا چند برنامهنویس تولید شده است. هدف این کد مخرب ایجاد اختلال، جاسوسی، سرقت اطلاعات، کنترل از راه دور بر روی کامپیوتر قربانی و در یک کلام ایجاد خسارت به یک کامپیوتر و یا شبکهای از کامپیوترها است.

فیشینگ (Phishing)

عبارت Phishing برگرفته شده Password Harvesting fISHING به معنی به تلاش برای به دست آوردن رمز عبور یک وبسایت با استفاده از ایجاد وبسایت یا صفحه جعلی، اما از نظر ظاهر کاملا همانند و یکسان با سایت اصلی است.

عبارت Phishing برگرفته شده Password Harvesting fISHING به معنی به تلاش برای به دست آوردن رمز عبور یک وبسایت با استفاده از ایجاد وبسایت یا صفحه جعلی، اما از نظر ظاهر کاملا همانند و یکسان با سایت اصلی است.

عبارت Password Harvesting Fishing در فارسی "شکار گذرواژه کاربر از طریق یک طعمه" نیز ترجمه شده است. در عبارت Phishing حرف Ph به جای F برای القای مفهوم "فریفتن" جایگزین شده است. درست همانند ماهیگیری که ماهی را با یک طعمه فریب میدهد.

باجافزار (Ransomware)

باجافزار از بسیاری از جهات همانند بدافزار است با این تفاوت عمده که با هدف باجگیری ساخته شده است. در این نوع حمله معمولا حمله کننده اطلاعات کامپیوتر قربانی را رمزگذاری میکند به شکلی قابل استفاده نباشد و که برای باز کردن رمز از قربانی درخواست پول میکند. به عبارت ساده با گروگان گرفتن اطلاعات کامپیوتر برای آزادی آنها طلب پول میکنند.

باجافزار از بسیاری از جهات همانند بدافزار است با این تفاوت عمده که با هدف باجگیری ساخته شده است. در این نوع حمله معمولا حمله کننده اطلاعات کامپیوتر قربانی را رمزگذاری میکند به شکلی قابل استفاده نباشد و که برای باز کردن رمز از قربانی درخواست پول میکند. به عبارت ساده با گروگان گرفتن اطلاعات کامپیوتر برای آزادی آنها طلب پول میکنند.

خودداری از خدمات (Denial of service)

یک ضربالمثل ایرانی میگوید "با یک دست دو هندوانه نمیشود برداشت" شاید بهترین توصیف برای چنین حملهای باشد. این مثل اشاره به محدودیت قدرت حمل و نقل دارد. دادههای کامپیوتری نیز به همین شکل هستند. هر سایت و یا سرویس آنلاین تنها میتواند به میزان محدود و مشخصی از درخواستها پاسخ دهد.

زمانی که شما آدر سایتی را در مرورگر خود وارد میکنید، این شبکه کامپیوتری تنها به میزان مشخصی از درخواست برای بازدید از این سایت میتواند پاسخ دهد که البته تکنیک و روشها وجود دارد که بتوان درخواستها را مدیریت کرد که در حوصله این مطلب خارج است.

زمانی که این سایت یا سرویس زیر بار زیاد قرار بگیرد مانند انسانی که زیاد کار کند از هوش خواهد رفت و دیگر قادر نیست تا به درخواستها پاسخ دهد. هدف چنین حملهای از دسترس خارج کردن یک وبسایت و یا سرویس متصل به یک شبکه کامپیوتری است که عمدتا برای ایجاد اختلال در سرویسدهی انجام میشود.

مرد میانی (Man in the middle)

حمله مرد میانی در واقع یک روش شنود است. تصور کنید که شما با دوست خود از طریق یک واسطه که موفق شده است اعتماد شما را جلب کند در تماس هستید. این فرد میانی موفق میشود تا هر دو شما را قانع کند که شما دارای یک ارتباط خصوصی و مستقیم هستید، اما عملا تمام گفتگوی شما را شنود میکند و حتی ممکن است در مواردی در آنها تغییر ایجاد کند. به چنین اقدامی حمله مرد میانی گفته میشود.

تزریق اس. کیو. ال (SQL injection)

این حمله به صورت مستقیم به بانک اطلاعاتی است. Structured Query Language یا SQL یک زبان برای استخراج دادهها از بانکهای اطلاعاتی است. حمله کننده در این روش با پیدا کردن رخنههای امنیتی تلاش میکند تا به بانک اطلاعاتی نفوذ کند. هدف به سرقت بردن اطلاعات شامل رمز عبور و یا تخریب اطلاعات ذخیره شده در بانک اطلاعاتی است.

بهره برداری روز صفر (Zero-day exploits)

حمله روز صفر به سوءاستفاده از حفرههای امنیتی در برنامههای کامپیوتری گفته میشود که هنوز یا توسط سازنده کشف نشدهاند و یا اگر کشف شدند هنوز آنها تعمیر نشدند.

کریپتوجکینگ (Cryptojacking)

یکی از راههای تولید پول و ارز دیجیتال استفاده از کامپیوتر است. در این فرایند کاربر با استفاده از منابع کامپیوتر خود مانند برق، پردازشگر و حافظه یک سری دستور العملهای را اجرا میکند که در نتیجه آن میتواند ارز دیجیتال تولید کند.

برای تولید زیاد ارز دیجیتال شما به میزان زیادی مصرف این منابع دارید که گاهی به صرفه نیست. به همین دلیل حمله کننده به روش Cryptojacking بدون اطلاع شما شروع به استفاده از منابع کامپیوتر شما میکند تا ارز دیجیتال مورد نظر خود را برای خودش تولید کند. در واقع و به بیان ساده، حمله کننده منابع شما را به سرقت میبرد.

۰